Tożsamość i dostęp (Identity & Access Management) jako kluczowy element architektury Zero Trust

Współczesne organizacje coraz częściej przenoszą swoje zasoby do chmury, pracują w modelu zdalnym lub hybrydowym, a pracownicy korzystają z wielu urządzeń i aplikacji w codziennej pracy. W takich warunkach tradycyjne zabezpieczenia oparte wyłącznie na ochronie sieci firmowej przestają być skuteczne. Identity & Access Management (IAM) staje się fundamentem bezpieczeństwa, pozwalając na kontrolę dostępu do zasobów niezależnie od miejsca i urządzenia, z którego korzysta użytkownik.

W tym artykule wyjaśniamy, czym jest IAM, jak wpisuje się w architekturę Zero Trust, omawiamy jego kluczowe elementy – takie jak MFA, SSO i dostęp warunkowy – oraz przedstawiamy dostępne na rynku rozwiązania. Dzięki temu zrozumiesz, dlaczego tożsamość stała się nowym „perymetrem” w ochronie organizacji.

Czym jest Identity & Access Management (IAM)?

Identity & Access Management to zestaw narzędzi, procesów i polityk, które mają na celu zarządzanie cyfrowymi tożsamościami użytkowników oraz kontrolę dostępu do zasobów organizacji. Systemy IAM zapewniają, że każda osoba, urządzenie lub usługa uzyskująca dostęp do systemów IT jest odpowiednio uwierzytelniona, a jej uprawnienia są zgodne z przyjętymi zasadami bezpieczeństwa.

W praktyce IAM obejmuje cztery główne filary: identyfikację (ustalenie, kim jest użytkownik), uwierzytelnianie (weryfikacja tożsamości), autoryzację (nadanie odpowiednich uprawnień) oraz audyt (monitorowanie i raportowanie działań). Te elementy działają razem, aby zapewnić maksymalny poziom kontroli i bezpieczeństwa w organizacji.

Znaczenie IAM rośnie wraz z coraz powszechniejszym wykorzystaniem aplikacji chmurowych i mobilnych. W środowisku, w którym pracownicy logują się z różnych lokalizacji, a partnerzy i klienci często mają dostęp do zasobów, centralne zarządzanie tożsamościami jest kluczowe, aby minimalizować ryzyko naruszeń bezpieczeństwa.

Dostępne na rynku rozwiązania IAM

Na rynku dostępnych jest wiele systemów IAM, które różnią się zakresem funkcji, modelem wdrożenia i poziomem skomplikowania. Wybór rozwiązania powinien być uzależniony od wielkości organizacji, środowiska IT (on-premises, chmura, hybryda) oraz budżetu i wymagań bezpieczeństwa.

Niektóre organizacje decydują się na rozwiązania chmurowe z uwagi na ich skalowalność i łatwość integracji, inne preferują systemy lokalne lub open-source, które dają większą kontrolę nad danymi. Coraz popularniejsze staje się również podejście hybrydowe, które łączy zalety obu modeli.

Rozwiązania chmurowe

- Microsoft Entra ID (dawniej Azure AD) – integracja z Microsoft 365, MFA, SSO, Conditional Access, bogata baza integracji SaaS.

- Okta – duża liczba konektorów do aplikacji SaaS, rozbudowane funkcje zarządzania cyklem życia użytkownika.

- Ping Identity – specjalizacja w federacji tożsamości i integracji środowisk hybrydowych.

- Google Cloud Identity – IAM dla ekosystemu Google Workspace i aplikacji webowych.

Rozwiązania on-premises i open-source

- Active Directory (AD) – standard w środowiskach Windows, często łączony z chmurą przez Azure AD Connect.

- Keycloak – open-source IAM obsługujący OAuth2, OpenID Connect, SAML; popularny w środowiskach wieloplatformowych.

- ForgeRock – rozbudowana platforma IAM dla dużych korporacji, wspierająca złożone scenariusze dostępu.

Rozwiązania hybrydowe

Hybrydowe wdrożenie IAM pozwala zachować kontrolę nad krytycznymi danymi w środowisku lokalnym, jednocześnie korzystając z elastyczności chmury. Przykładem jest integracja lokalnego Active Directory z Microsoft Entra ID, co umożliwia korzystanie z nowoczesnych funkcji takich jak Conditional Access czy logowanie bezhasłowe, bez konieczności całkowitej migracji do chmury.

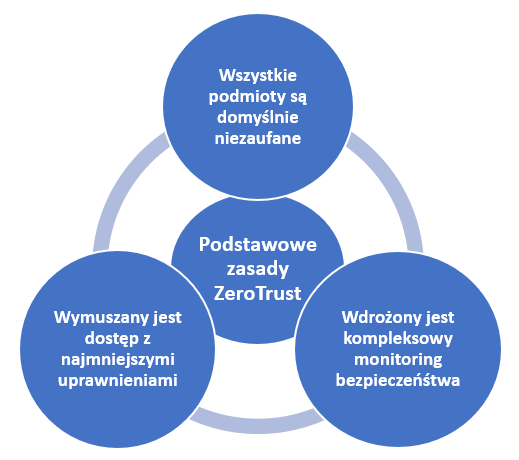

Zero Trust — nowoczesne podejście do bezpieczeństwa

Zero Trust to model bezpieczeństwa, który odrzuca założenie, że wszystko wewnątrz sieci organizacji jest bezpieczne. Zasada „Never trust, always verify” oznacza, że każdy dostęp — bez względu na to, skąd pochodzi — musi być weryfikowany na nowo. To podejście eliminuje słabe punkty tradycyjnego modelu, w którym przełamanie obwodowych zabezpieczeń dawało atakującemu szeroki dostęp do systemów.

Architektura Zero Trust opiera się na kilku filarach: ochronie użytkowników, urządzeń, aplikacji, danych oraz sieci. IAM pełni tutaj kluczową rolę, ponieważ umożliwia potwierdzanie tożsamości i weryfikację kontekstu dostępu w czasie rzeczywistym. Bez solidnego IAM wdrożenie Zero Trust jest praktycznie niemożliwe.

Jeżeli chcesz dowiedzieć się więcej o tym podejściu, zobacz nasz przewodnik po architekturze Zero Trust, w którym opisujemy, jak w praktyce wdrażać ten model w organizacjach różnej wielkości.

Kluczowe komponenty IAM w modelu Zero Trust

Uwierzytelnianie wieloskładnikowe (MFA)

Uwierzytelnianie wieloskładnikowe polega na wykorzystaniu co najmniej dwóch niezależnych metod weryfikacji tożsamości użytkownika. Mogą to być elementy, które użytkownik zna (hasło, PIN), posiada (token sprzętowy, aplikacja mobilna generująca kody) lub jest (biometria – np. odcisk palca, skan twarzy).

MFA znacząco zwiększa poziom bezpieczeństwa, ponieważ nawet jeśli hasło zostanie skradzione, atakujący nie będzie mógł uzyskać dostępu bez drugiego czynnika. Jest to szczególnie ważne w kontekście ochrony kont administracyjnych i dostępu do wrażliwych danych w modelu Zero Trust.

Organizacje wdrażające MFA powinny zwrócić uwagę na wybór metody dostosowanej do swoich potrzeb. Dla użytkowników końcowych często wystarczy aplikacja mobilna z kodem OTP, natomiast administratorzy i osoby z wysokimi uprawnieniami powinni korzystać z fizycznych kluczy bezpieczeństwa (np. FIDO2/WebAuthn).

Logowanie jednokrotne (Single Sign-On, SSO)

Single Sign-On to rozwiązanie, które pozwala użytkownikowi zalogować się raz, aby uzyskać dostęp do wielu aplikacji i systemów bez konieczności ponownego wprowadzania poświadczeń. SSO działa w oparciu o standardy takie jak SAML czy OpenID Connect, co umożliwia integrację z wieloma usługami chmurowymi i lokalnymi.

Główną zaletą SSO jest wygoda użytkowników — zamiast zapamiętywać kilkanaście haseł, wystarczy jedno silne hasło (najlepiej zabezpieczone MFA). Z punktu widzenia administratorów centralne logowanie pozwala łatwiej zarządzać dostępami i egzekwować polityki bezpieczeństwa.

Warto jednak pamiętać, że konto SSO staje się „kluczem do wszystkiego”, dlatego jego zabezpieczenie musi być priorytetem. Oznacza to obowiązkowe MFA, monitorowanie prób logowania oraz szybkie blokowanie dostępu w przypadku podejrzenia kompromitacji.

Zarządzanie rolami i dostępem warunkowym (Conditional Access)

Dostęp warunkowy to mechanizm, który pozwala definiować zasady dostępu na podstawie kontekstu logowania. Może to obejmować takie parametry jak lokalizacja, typ urządzenia, stan zabezpieczeń endpointa, godzina logowania czy ryzyko oceniane przez system analizy zachowań.

Przykładowo, użytkownik próbujący zalogować się spoza kraju może być zobowiązany do przejścia dodatkowej weryfikacji, a próba dostępu z niezarejestrowanego urządzenia może zostać automatycznie zablokowana. Takie podejście jest spójne z filozofią Zero Trust i pozwala ograniczyć ryzyko naruszeń.

Oprócz prostych zasad blokowania, dostęp warunkowy może być wykorzystywany do dynamicznego przyznawania lub ograniczania uprawnień w zależności od sytuacji. W połączeniu z RBAC (kontrola oparta na rolach) lub ABAC (kontrola oparta na atrybutach) daje to bardzo elastyczny i skuteczny mechanizm ochrony zasobów.

Słowniczek pojęć – Tożsamość i dostęp (IAM) oraz Zero Trust

- IAM (Identity & Access Management)

- Systemy i procesy pozwalające organizacjom na zarządzanie tożsamością cyfrową użytkowników oraz kontrolowanie ich dostępu do zasobów IT.

- Zero Trust

- Model bezpieczeństwa zakładający, że żadnemu użytkownikowi ani urządzeniu nie należy ufać domyślnie, nawet jeśli znajduje się w sieci firmowej. Dowiedz się więcej o architekturze Zero Trust.

- MFA (Multi-Factor Authentication)

- Uwierzytelnianie wieloskładnikowe – proces wymagający od użytkownika potwierdzenia tożsamości przy użyciu co najmniej dwóch różnych metod, np. hasła i kodu SMS.

- SSO (Single Sign-On)

- Logowanie jednokrotne – mechanizm umożliwiający dostęp do wielu aplikacji po jednokrotnym zalogowaniu się.

- Conditional Access

- Dostęp warunkowy – polityki bezpieczeństwa pozwalające definiować warunki, jakie muszą zostać spełnione, aby użytkownik uzyskał dostęp do zasobu, np. lokalizacja, rodzaj urządzenia.

- Active Directory (AD)

- Usługa katalogowa Microsoft umożliwiająca zarządzanie użytkownikami, grupami i dostępem w środowisku lokalnym.

- Microsoft Entra ID

- Chmurowa usługa Microsoft (dawniej Azure AD) zapewniająca zarządzanie tożsamością, MFA, SSO i dostęp warunkowy w środowiskach hybrydowych i chmurowych.

- Okta

- Platforma IAM w modelu SaaS oferująca zaawansowane funkcje logowania, integracje z aplikacjami i bezpieczeństwo tożsamości.

- Ping Identity

- Rozwiązanie IAM skupione na uwierzytelnianiu, SSO i federacji tożsamości dla przedsiębiorstw.

- Keycloak

- Open-source’owe narzędzie IAM obsługujące OAuth 2.0, OpenID Connect oraz SAML, często stosowane w środowiskach developerskich.

- OAuth 2.0

- Protokół autoryzacji umożliwiający aplikacjom dostęp do zasobów użytkownika bez konieczności podawania hasła.

- OpenID Connect

- Rozszerzenie OAuth 2.0 pozwalające na uwierzytelnienie użytkownika i uzyskanie jego podstawowych danych profilowych.

- SAML (Security Assertion Markup Language)

- Standard umożliwiający wymianę informacji o uwierzytelnieniu i autoryzacji między systemami.

Zobacz także

Artykuł: Outlook – Co to jest ? Poradnik dla początkujących

Artykuł: Mniej znane funkcje Outlooka

Artykuł: Microsoft Outlook – integralna część pakietu Microsoft 365

Zobacz także

> Identity & Access Management

> Microsoft 365 Business Standard najczęściej wybieranym pakietem dla Małych Firm i średnich firm

> Security Awareness Training – trening ze świadomości zagrożeń cybernetycznych

> Microsoft Entra nowa platforma do zarządzania tożsamością i dostępem do sieci w chmurze

> Architektura Zero Trust – co to jest?

Efekt padającego śniegu w HTML

Jak zrobić efekt padającego śniegu na zdjęciu w HTML, CSS i JS Efekt śniegu pozwala uzyskać elegancki wygląd strony z ruchomymi płatkami śniegu na obrazku. Sposób, który tu przedstwiam jest efektowy...

Jak obliczyć średnią ważoną w Excelu?

Jak obliczyć średnią ważoną Excel to popularny arkusz kalkulacyjny firmy Microsoft, który służy do gromadzenia, porządkowania i analizowania danych. Umożliwia wykonywanie obliczeń za pomocą formuł i...

Logo Carousel Slaider

Logo Carusel Slider Spis treści Wprowadzenie Przykład Logo Carusel Slider Przygotowanie grafik Jak wkleić kod slaidera na stronę Kod html saidera Kod CSS Wyjaśnienie jak to działa Jak zrobić slider...

Jak wykryć deepfake? 10 sposobów na rozpoznanie fałszywych treści [2025]

Deepfake - dlaczego stanowią zagrożenie? Deepfake to forma treści multimedialnych — głównie wideo i audio — generowanych lub modyfikowanych przy użyciu sztucznej inteligencji (AI), w szczególności...

WordPress utknął w trybie konserwacji? Zobacz, jak szybko to naprawić!

WordPress utknął w trybie konserwacji? Zobacz, jak szybko to naprawić! Witryna jest tymczasowo niedostępna z powodu zaplanowanych prac. konserwacyjnych. Zapraszamy ponownie za minutę. Taki...

Zero Trust

Zero Trust – nowoczesne podejście do bezpieczeństwa IT Zero Trust czyli Zerowe Zaufanie powstało, ponieważ tradycyjne modele bezpieczeństwa IT przestały być skuteczne w realiach ewoluujących...

Co to jest Microsoft Outlook? Poradnik dla początkujących

Outlook co to jest Outlook to wszechstronna aplikacja firmy Microsoft do zarządzania pocztą elektroniczną, kalendarzami, kontaktami i zadaniami. Możesz jej używać zarówno na komputerach, jak i na...

Rola sztucznej inteligencji w zapobieganiu cyberatakom

Cyberataki stanowią jedno z głównych zagrożeń dla organizacji na całym świecie. Rozwój sztucznej inteligencji (AI) otwiera nowe możliwości w walce z tymi wyzwaniami, oferując bardziej zaawansowane i...

Microsoft 365 Business Standard najczęściej wybieranym pakietem dla Małych Firm i średnich firm

W dzisiejszym dynamicznym świecie biznesu, małe firmy stoją przed wyzwaniem skutecznego zarządzania rosnącą liczbą zadań i procesów przy ograniczonym budżecie. Wybór odpowiednich narzędzi...

Światowy Dzień Nutelli

Światowy Dzień Nutelli 5 lutego - słodkie Święto, które podbija serca Światowy Dzień Nutelli to wyjątkowe święto, które obchodzone jest przez miłośników kremowego, czekoladowo-orzechowego smakołyku...

Dlaczego certyfikacja pelletu jest ważna?

Certyfikacja pelletu Pellet drzewny stał się popularnym paliwem grzewczym w nowoczesnych domach. Jego jakość bezpośrednio wpływa na koszty ogrzewania, sprawność pieca i komfort użytkowania....

Barbórka Święto Górników

⚒ Kult Świętej Barbary: Od Egipskiej Męczennicy do Opiekunki Górników i Dzień Górnika w PolsceBarbórka - Święto Górników 4 Grudnia. Tradycje Dnia Górnika a Historia Patronki Barbórka - Dzień...

Jak dbać o skórę po zabiegu laserowym

Zabiegi laserowe to dziś jeden z najskuteczniejszych sposobów na poprawę kondycji i wyglądu skóry — od usuwania przebarwień, blizn i zmarszczek po redukcję rozszerzonych porów czy trwałą depilację....

Rozstępy – skuteczne sposoby leczenia i usuwania

Rozstępy Skąd się biorą i jak się ich skutecznie pozbyć? Rozstępy to jeden z najczęstszych problemów estetycznych, z którymi zmagają się kobiety (i nie tylko). Choć same w sobie nie są groźne dla...

Czy opieka nad zwierzętami domowymi i weganizm to hipokryzja?

Między miłością do zwierząt a wyborem diety W ostatnich latach obserwujemy wyraźny wzrost liczby osób rezygnujących z jedzenia mięsa z powodów etycznych, ekologicznych lub zdrowotnych. Jednocześnie...

![Jak wykryć deepfake? 10 sposobów na rozpoznanie fałszywych treści [2025]](https://uuru.pl/wp-content/uploads/2025/07/jak-wykryc-deepfake-400x250.jpg)