Zero Trust – nowoczesne podejście do bezpieczeństwa IT

Współczesne organizacje działają w środowiskach, które są coraz bardziej złożone, rozproszone i podatne na ataki. Praca zdalna, chmura obliczeniowa, własne urządzenia użytkowników (BYOD) i zewnętrzni dostawcy usług powodują, że tradycyjne metody ochrony, oparte na granicach sieci, stają się niewystarczające. Model Zero Trust (zaufanie zerowe) odpowiada na te wyzwania, zakładając brak zaufania do jakiegokolwiek zasobu bez jego uprzedniego zweryfikowania – niezależnie od lokalizacji użytkownika czy źródła żądania.

Czym jest Zero Trust?

Zero Trust to strategia bezpieczeństwa IT, która zakłada, że żadna tożsamość, urządzenie ani aplikacja nie powinny mieć domyślnego dostępu do zasobów organizacji – nawet jeśli znajdują się wewnątrz sieci. Każda próba dostępu wymaga weryfikacji w czasie rzeczywistym i jest oceniana na podstawie kontekstu.

W odróżnieniu od tradycyjnych podejść, które traktują sieć wewnętrzną jako strefę zaufaną, Zero Trust koncentruje się na zabezpieczaniu danych, tożsamości i urządzeń, niezależnie od ich położenia. Model ten wymaga ciągłej kontroli, segmentacji dostępu, weryfikacji użytkowników i urządzeń oraz analizowania anomalii w zachowaniu.

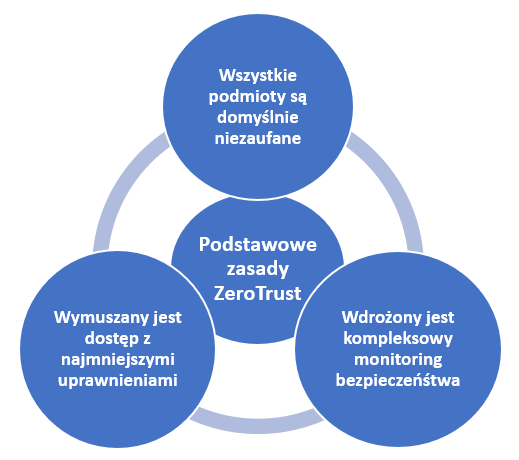

Podstawowe zasady Zero Trust:

- Nigdy nie ufaj, zawsze weryfikuj – każdy dostęp wymaga uwierzytelnienia i autoryzacji.

- Dostęp minimalny – użytkownicy i urządzenia otrzymują tylko niezbędne uprawnienia.

- Segmentacja zasobów – izolowanie danych i usług w celu ograniczenia potencjalnych szkód.

- Ciągłe monitorowanie i analiza – weryfikacja aktywności w czasie rzeczywistym.

- Ochrona tożsamości i urządzeń jako główna linia obrony.

Dlaczego Zero Trust jest potrzebne?

Współczesne środowisko cyfrowe charakteryzuje się wysoką złożonością, mobilnością użytkowników, wykorzystaniem usług chmurowych oraz stale rosnącym zagrożeniem ze strony cyberprzestępców. Tradycyjne podejście do bezpieczeństwa IT – oparte na zaufaniu do wewnętrznych sieci i zapór ogniowych – nie odpowiada już realiom nowoczesnych organizacji.

W modelu opartym na perymetrach zakłada się, że wszystko, co znajduje się „wewnątrz” organizacji, jest bezpieczne, natomiast dostęp z zewnątrz musi zostać zweryfikowany. Problem w tym, że granice sieci firmowych uległy zatarciu. Pracownicy łączą się z różnych lokalizacji, na różnych urządzeniach, często z wykorzystaniem niezabezpieczonych połączeń. Dane są przechowywane i przetwarzane w usługach chmurowych, do których dostęp uzyskują zarówno pracownicy, partnerzy, jak i podwykonawcy. Takie środowisko wymaga innego podejścia – elastycznego, adaptacyjnego i opartego na ciągłej weryfikacji tożsamości oraz kontekstu żądania.

Rosnące zagrożenia wymagają nowego podejścia

Według danych firm analitycznych (m.in. Gartner, IBM, Verizon), ponad 80% udanych cyberataków zaczyna się od kradzieży danych logowania, phishingu lub niewłaściwego zarządzania dostępem. Najczęstsze wektory ataku to:

- Kompromitacja kont użytkowników (np. przez phishing lub malware)

- Nieautoryzowany dostęp do zasobów chmurowych

- Brak segmentacji sieci i lateralny ruch atakujących po uzyskaniu dostępu

- Ataki ransomware szyfrujące dane w systemach lokalnych i w chmurze

- Nieświadome działania użytkowników (shadow IT, błędy konfiguracyjne)

W tradycyjnym modelu organizacja może być dobrze zabezpieczona z zewnątrz, ale wystarczy jeden wyciek danych logowania, by cyberprzestępcy uzyskali szeroki dostęp do wewnętrznych systemów – często bez wykrycia. Zero Trust ogranicza to ryzyko poprzez wymuszanie weryfikacji każdego żądania niezależnie od jego źródła.

Zobacz też webinar:

Zero Trust – Buzzword czy klucz do ochrony danych w erze cyfrowej?

Osiągnij sukces Zero Trust wspólnie z Crowdstrike, Zscaler oraz Okta.

Poznaj praktyczne zastosowanie strategii Zero Trust w ochronie organizacji. Zobacz nagranie webinaru z ekspertami Greeneris i partnerami: Crowdstrike, Zscaler i Okta. Dowiedz się, jak skutecznie wdrożyć model „nigdy nie ufaj, zawsze weryfikuj”.

Praca zdalna i hybrydowa jako katalizator zmian

Wraz z rozwojem pracy zdalnej i hybrydowej, coraz więcej organizacji udostępnia swoje zasoby poza tradycyjną siecią firmową. Użytkownicy korzystają z prywatnych urządzeń, łączą się z niezaufanych lokalizacji, a aplikacje i dane znajdują się w środowiskach SaaS, IaaS czy PaaS. Model Zero Trust pozwala wdrożyć spójne mechanizmy kontroli dostępu niezależnie od tego, skąd i na czym pracuje użytkownik.

Zero Trust pomaga spełniać wymagania prawne i branżowe

W wielu sektorach – takich jak finanse, ochrona zdrowia, administracja publiczna – obowiązują regulacje dotyczące ochrony danych (np. RODO, HIPAA, ISO 27001, NIS2). Strategia Zero Trust umożliwia skuteczniejsze wdrożenie zasad takich jak „minimalny dostęp”, rejestrowanie aktywności, szyfrowanie danych i ochrona informacji wrażliwych. Pomaga to organizacjom spełniać wymogi audytowe oraz budować zaufanie klientów i partnerów biznesowych.

Bezpieczeństwo jako proces ciągły

Wdrożenie Zero Trust to odpowiedź na współczesne zagrożenia, ale również sposób na uelastycznienie zarządzania bezpieczeństwem. W miejsce statycznych polityk, organizacja zyskuje model dynamiczny, który reaguje na zmiany w środowisku, profilach ryzyka i zachowaniu użytkowników. Dzięki analizie kontekstu – np. lokalizacji, urządzenia, poziomu ryzyka – można wdrażać inteligentne polityki, które zwiększają bezpieczeństwo bez obciążania użytkownika.

Krótko mówiąc: Zero Trust jest potrzebne, ponieważ świat IT się zmienił. Zaufanie musi być budowane na podstawie dowodów, a nie założeń. Tylko w ten sposób organizacje mogą skutecznie chronić dane, systemy i użytkowników w cyfrowej rzeczywistości.

Kluczowe elementy Zero Trust

Zero Trust to nie pojedynczy produkt, ale zintegrowana strategia bezpieczeństwa. Składa się z wielu warstw i komponentów technologicznych, które wspólnie tworzą spójne środowisko zabezpieczające.

Tożsamość i dostęp (Identity & Access Management)

- Uwierzytelnianie wieloskładnikowe (MFA)

- Logowanie jednokrotne (SSO)

- Zarządzanie rolami i dostępem warunkowym (Conditional Access)

Urządzenia końcowe (Endpoint Security)

- Ocena stanu urządzeń (kompatybilność, aktualizacje, zabezpieczenia)

- Zarządzanie zgodnością z politykami bezpieczeństwa

- Zdalne zarządzanie i szyfrowanie danych

Dane i aplikacje (Data Protection & SaaS Security)

- Ochrona danych w ruchu i w spoczynku

- Polityki DLP (Data Loss Prevention)

- Monitoring aplikacji chmurowych (CASB)

Infrastruktura i sieć (Network & Infrastructure Security)

- Mikrosegmentacja i ograniczenie dostępu lateralnego

- Izolacja krytycznych usług i serwerów

- Zarządzanie ruchem sieciowym w oparciu o kontekst

Monitorowanie i reagowanie (Security Analytics & Response)

- Systemy wykrywania zagrożeń (XDR, SIEM)

- Automatyczne reakcje na incydenty

- Analityka behawioralna i raportowanie zgodności

6 kluczowych powodów, by wdrożyć model Zero Trust

Zero Trust nie jest tylko modnym hasłem w świecie cyberbezpieczeństwa – to praktyczne podejście, które odpowiada na wyzwania współczesnych organizacji. Poniżej przedstawiamy sześć najważniejszych powodów, dla których wdrożenie tej strategii jest dziś nie tylko korzystne, ale wręcz konieczne.

Zmniejszenie ryzyka wycieku danych

W modelu Zero Trust każdy dostęp do danych jest warunkowy i wymaga weryfikacji – niezależnie od lokalizacji użytkownika czy urządzenia. Oznacza to, że nawet jeśli dojdzie do przejęcia danych logowania, atakujący nie otrzyma automatycznie dostępu do zasobów. To znacząco ogranicza powierzchnię ataku i ryzyko wycieku danych.

Lepsza kontrola nad dostępem

Zero Trust wymusza stosowanie zasady najmniejszego uprzywilejowania („least privilege”), dzięki czemu użytkownicy, urządzenia i aplikacje mają dostęp tylko do tych zasobów, które są im niezbędne. Organizacja zyskuje pełną kontrolę nad tym, kto i na jakich warunkach uzyskuje dostęp do informacji.

Skuteczna ochrona pracy zdalnej i hybrydowej

Tradycyjne modele zabezpieczeń są oparte na zaufaniu do sieci wewnętrznej, co w dobie pracy zdalnej jest niewystarczające. Zero Trust umożliwia stosowanie jednolitych zasad bezpieczeństwa niezależnie od tego, czy użytkownik łączy się z biura, domu, czy urządzenia mobilnego – zapewniając ciągłą weryfikację tożsamości i stanu urządzenia.

Ochrona zasobów w chmurze i środowiskach hybrydowych

Organizacje korzystają dziś z wielu różnych usług – od Microsoft 365, przez Microsoft Azure, po aplikacje SaaS innych dostawców. Zero Trust zapewnia spójne podejście do zabezpieczania dostępu w całym środowisku IT – niezależnie od tego, czy dane są w chmurze publicznej, prywatnej, czy on-premises.

Szybsza reakcja na incydenty i automatyzacja

Dzięki zastosowaniu mechanizmów takich jak analiza ryzyka, ciągłe monitorowanie, segmentacja sieci i automatyczne polityki dostępu, model Zero Trust umożliwia błyskawiczną reakcję na incydenty. W razie wykrycia podejrzanej aktywności, dostęp może być automatycznie zablokowany, a organizacja ma pełną widoczność zdarzeń.

Spełnianie wymagań zgodności i audytów

Zero Trust ułatwia spełnianie regulacji takich jak RODO, NIS2, ISO 27001, PCI-DSS czy HIPAA. Dzięki szczegółowej kontroli dostępu, audytom, rejestrowaniu aktywności i ochronie danych, organizacja może udowodnić, że wdrożyła odpowiednie środki bezpieczeństwa. To kluczowe zarówno z punktu widzenia prawnego, jak i budowania zaufania klientów.

Wdrożenie strategii Zero Trust nie tylko podnosi poziom bezpieczeństwa, ale również zwiększa elastyczność organizacji, poprawia kontrolę nad środowiskiem IT i przygotowuje firmę na wyzwania przyszłości.

Jak wdrożyć strategię Zero Trust – krok po kroku

Wdrożenie Zero Trust to proces transformacji, który wymaga zmiany myślenia o bezpieczeństwie IT. To nie pojedynczy produkt, lecz strategia oparta na zasadach ciągłej weryfikacji, ograniczonego zaufania i minimalnego dostępu. Poniżej przedstawiamy etapy, które pomogą skutecznie przejść na model Zero Trust – niezależnie od wielkości organizacji i stopnia zaawansowania technologicznego.

1. Zidentyfikuj zasoby i dane krytyczne

Każde wdrożenie Zero Trust powinno rozpocząć się od inwentaryzacji. Zidentyfikuj, jakie dane, aplikacje, usługi i systemy są najbardziej wartościowe dla organizacji – zarówno w środowisku lokalnym, jak i chmurowym. Ustal, kto i na jakich zasadach powinien mieć do nich dostęp. Zrozumienie, co chronisz, jest podstawą skutecznej strategii Zero Trust.

2. Zweryfikuj tożsamości użytkowników i urządzeń

Tożsamość to jeden z filarów Zero Trust. Upewnij się, że każdy użytkownik i każde urządzenie w organizacji jest jednoznacznie identyfikowane i weryfikowane. Wdrożenie mechanizmów takich jak uwierzytelnianie wieloskładnikowe (MFA), zarządzanie tożsamością (IAM) oraz rejestracja urządzeń (MDM, MAM) to kluczowe kroki na tym etapie.

3. Określ zasady dostępu oparte na kontekście

Zero Trust zakłada, że dostęp do zasobów zależy od wielu czynników: roli użytkownika, typu urządzenia, lokalizacji geograficznej, poziomu ryzyka, a nawet pory dnia. Skonfiguruj dynamiczne polityki dostępu, które uwzględniają kontekst i pozwalają przyznać dostęp tylko wtedy, gdy wszystkie warunki są spełnione. Przykład: dostęp z urządzenia niespełniającego polityki zabezpieczeń może zostać automatycznie zablokowany.

4. Segmentuj sieć i zasoby

Segmentacja to kolejny ważny aspekt Zero Trust. Ogranicz dostęp sieciowy i aplikacyjny do konkretnych segmentów lub mikrostref (microsegmentation), aby nawet w przypadku naruszenia zabezpieczeń atakujący nie mogli przemieszczać się lateralnie po infrastrukturze. Dzięki temu ograniczysz skutki ewentualnych incydentów bezpieczeństwa.

5. Monitoruj i analizuj zachowania

Nie wystarczy jednorazowa weryfikacja – w Zero Trust kluczowe jest ciągłe monitorowanie aktywności użytkowników, urządzeń i aplikacji. Wdrażaj rozwiązania typu SIEM (Security Information and Event Management), UEBA (User and Entity Behavior Analytics) oraz systemy klasy XDR, które umożliwiają wykrywanie anomalii, incydentów i reagowanie w czasie rzeczywistym.

6. Automatyzuj odpowiedzi na zagrożenia

W ramach Zero Trust warto wdrożyć automatyczne mechanizmy reagowania – np. blokowanie dostępu, wymuszenie zmiany hasła, izolację urządzenia lub powiadomienie zespołu SOC. Integracja z systemami SOAR (Security Orchestration, Automation and Response) może przyspieszyć czas reakcji i ograniczyć skutki ataku.

7. Edukuj użytkowników i rozwijaj kulturę bezpieczeństwa

Technologia to nie wszystko – użytkownicy pozostają jednym z najsłabszych ogniw w łańcuchu bezpieczeństwa. Regularne szkolenia z zakresu phishingu, zarządzania hasłami i cyberhigieny są niezbędne, by zwiększyć świadomość zagrożeń i ograniczyć ryzyko błędów ludzkich.

8. Przeprowadzaj regularne przeglądy i testy

Zero Trust to strategia ciągła – wymaga cyklicznej oceny skuteczności, testów penetracyjnych, audytów i dostosowywania polityk do zmieniającego się środowiska. Nie traktuj wdrożenia jako projektu jednorazowego – to proces, który musi ewoluować razem z organizacją i technologią.

Wdrożenie strategii Zero Trust to inwestycja w długoterminowe bezpieczeństwo i odporność organizacji na zagrożenia cyfrowe. Dzięki konsekwentnemu podejściu, właściwym narzędziom i zaangażowaniu zespołu IT można znacząco podnieść poziom ochrony danych i zasobów – bez utrudniania codziennej pracy użytkowników.

Zobacz także

Artykuł: Outlook – Co to jest ? Poradnik dla początkujących

Artykuł: Mniej znane funkcje Outlooka

Artykuł: Microsoft Outlook – integralna część pakietu Microsoft 365

Jak wykryć deepfake? 10 sposobów na rozpoznanie fałszywych treści [2025]

Czym są deepfake’i i dlaczego stanowią zagrożenie w 2025 roku? Deepfake to forma treści multimedialnych — głównie wideo i audio — generowanych lub modyfikowanych przy użyciu sztucznej inteligencji...

WordPress utknął w trybie konserwacji? Zobacz, jak szybko to naprawić!

WordPress utknął w trybie konserwacji? Zobacz, jak szybko to naprawić! Dlaczego WordPress włącza tryb konserwacji? Podczas aktualizacji wtyczek, motywów lub samego rdzenia WordPressa system...

Co to jest Microsoft Outlook? Poradnik dla początkujących

Co to jest Outlook Outlook to wszechstronna aplikacja firmy Microsoft do zarządzania pocztą elektroniczną, kalendarzami, kontaktami i zadaniami. Możesz jej używać zarówno na komputerach, jak i na...

Rola sztucznej inteligencji w zapobieganiu cyberatakom

Cyberataki stanowią jedno z głównych zagrożeń dla organizacji na całym świecie. Rozwój sztucznej inteligencji (AI) otwiera nowe możliwości w walce z tymi wyzwaniami, oferując bardziej zaawansowane i...

Microsoft 365 Business Standard najczęściej wybieranym pakietem dla Małych Firm i średnich firm

W dzisiejszym dynamicznym świecie biznesu, małe firmy stoją przed wyzwaniem skutecznego zarządzania rosnącą liczbą zadań i procesów przy ograniczonym budżecie. Wybór odpowiednich narzędzi...

Microsoft Sentinel

Microsoft Sentinel: Nowoczesne Rozwiązanie SIEM dla Twojej Organizacji W dzisiejszym cyfrowym świecie, gdzie zagrożenia cybernetyczne stają się coraz bardziej zaawansowane, organizacje potrzebują...

Czy opieka nad zwierzętami domowymi i weganizm to hipokryzja?

Między miłością do zwierząt a wyborem diety W ostatnich latach obserwujemy wyraźny wzrost liczby osób rezygnujących z jedzenia mięsa z powodów etycznych, ekologicznych lub zdrowotnych. Jednocześnie...

Dzień Gwiezdnych Wojen

Dzień Gwiezdnych Wojen STAR WARS DAYGdzie obchodzą dzień Gwiezdnych Wojen w Polsce Zobacz zaplanowane wydarzenia w 2025 rokuDzień Star Wars Dzień Star Wars, światowy dzień gwiezdnych wojen...

Pajączki na nogach – Teleangiektazje

Teleangiektazje - co to jest? Teleangiektazje, zwane często "pajączkami naczyniowymi," to rozszerzone, drobne naczynia krwionośne, które stają się widoczne na powierzchni skóry jako cienkie...

Kurzajki – jak skutecznie pozbyć się tego problemu?

Kurzajki skąd się biorą Czym są kurzajki? Kurzajki, znane również jako brodawki wirusowe, to zmiany skórne wywołane przez wirusa brodawczaka ludzkiego (HPV). Mogą występować na różnych częściach...

Dzień Teściowej

Dzień Teściowej Dzień Teściowej, obchodzony 5 marca, to wyjątkowa okazja do wyrażenia wdzięczności i docenienia roli teściowych w naszych rodzinach. Choć często są bohaterkami żartów i anegdot, ich...

Sevilla – FC Barcelona 1:4

Sevilla – FC Barcelona: Emocjonujące Starcie na Estadio Ramón Sánchez Pizjuán W niedzielny wieczór, 9 lutego 2025 roku, na Estadio Ramón Sánchez Pizjuán w Sewilli odbyło się emocjonujące starcie...

![Jak wykryć deepfake? 10 sposobów na rozpoznanie fałszywych treści [2025]](http://uuru.pl/wp-content/uploads/2025/07/jak-wykryc-deepfake-400x250.jpg)